Den ultimative guide til at forstå phishing i 2023

Så hvad er det? Phishing?

Phishing er en form for social engineering, der narrer folk til at afsløre deres adgangskoder eller værdifulde oplysninger. Phishing-angreb kan være i form af e-mails, tekstbeskeder og telefonopkald.

Normalt fremstår disse angreb som populære tjenester og virksomheder, som folk let genkender.

Når brugere klikker på et phishing-link i brødteksten i en e-mail, sendes de til en lookalike-version af et websted, de har tillid til. De bliver bedt om deres login-legitimationsoplysninger på dette tidspunkt i phishing-svindel. Når de indtaster deres oplysninger på den falske hjemmeside, har angriberen, hvad de skal bruge for at få adgang til deres rigtige konto.

Phishing-angreb kan resultere i stjålne personlige oplysninger, økonomiske oplysninger eller helbredsoplysninger. Når først angriberen får adgang til én konto, sælger de enten adgangen til kontoen eller bruger denne information til at hacke andre konti tilhørende offeret.

Når kontoen er solgt, vil nogen, der ved, hvordan man tjener på kontoen, købe kontooplysningerne fra det mørke web og udnytte de stjålne data.

Her er en visualisering, der hjælper dig med at forstå trinene i et phishing-angreb:

Phishing-angreb kommer i forskellige former. Phishing kan fungere fra et telefonopkald, sms, e-mail eller meddelelse på sociale medier.

Generiske phishing-e-mails er den mest almindelige type phishing-angreb. Angreb som disse er almindelige, fordi de kræver den mindste indsats.

Hackere tager en liste over e-mailadresser, der er forbundet med Paypal eller sociale medier konti og sender en bulk-e-mail-sprængning til de potentielle ofre.

Når offeret klikker på linket i e-mailen, fører det dem ofte til en falsk version af et populært websted og beder dem om at logge ind med deres kontooplysninger. Så snart de indsender deres kontooplysninger, har hackeren det, de skal bruge for at få adgang til deres konto.

På en måde er denne type phishing som at kaste et net ud i en fiskestime; hvorimod andre former for phishing er mere målrettede indsatser.

Spyd phishing er hvornår en angriber retter sig mod en bestemt person i stedet for at sende en generisk e-mail til en gruppe mennesker.

Spear phishing-angreb forsøger specifikt at henvende sig til målet og forklæde sig selv som en person, som ofret måske kender.

Disse angreb er nemmere for en svindler, hvis du har personligt identificerbare oplysninger på internettet. Angriberen er i stand til at undersøge dig og dit netværk for at skabe et budskab, der er relevant og overbevisende.

På grund af den høje mængde personalisering er spear phishing-angreb meget sværere at identificere sammenlignet med almindelige phishing-angreb.

De er også mindre almindelige, fordi det tager mere tid for kriminelle at få dem ud af livet.

Spørgsmål: Hvad er succesraten for en spearphishing-e-mail?

Svar: Spearphishing-e-mails har en gennemsnitlig åbningsrate for e-mails på 70 % , 50 % af modtagere klikker på et link i e-mailen.

Sammenlignet med spyd-phishing-angreb er hvalfangst-angreb drastisk mere målrettede.

Hvalfangst angreb går efter enkeltpersoner i en organisation, såsom administrerende direktør eller finansdirektør i en virksomhed.

Et af de mest almindelige mål med hvalfangstangreb er at manipulere offeret til at overføre store summer til angriberen.

I lighed med almindelig phishing, idet angrebet er i form af e-mail, kan hvalfangst bruge firmalogoer og lignende adresser til at skjule sig.

I nogle tilfælde vil angriberen udgive sig for at være den administrerende direktør og bruge denne persona til at overbevise en anden medarbejder om at afsløre økonomiske data eller overføre penge til angriberens konto.

Da medarbejdere er mindre tilbøjelige til at afslå en anmodning fra nogen højere oppe, er disse angreb meget mere lumske.

Angribere vil ofte bruge mere tid på at lave et hvalfangstangreb, fordi de har en tendens til at betale sig bedre.

Navnet "hvalfangst" refererer til, at mål har mere finansiel magt (CEO'er).

Lystfisker phishing er et relativt ny type phishing-angreb og findes på sociale medier.

De følger ikke det traditionelle e-mail-format for phishing-angreb.

I stedet forklæder de sig selv som kundeservicerepræsentanter for virksomheder og narrer folk til at sende dem information gennem direkte beskeder.

En almindelig fidus er at sende folk til et falsk kundesupportwebsted, der vil downloade malware eller med andre ord ransomware på offerets enhed.

Et vishing-angreb er, når en svindler ringer til dig at forsøge at indsamle personlige oplysninger fra dig.

Svindlere udgiver sig normalt for at være en velrenommeret virksomhed eller organisation som Microsoft, IRS eller endda din bank.

De bruger frygttaktik til at få dig til at afsløre vigtige kontodata.

Dette giver dem mulighed for direkte eller indirekte at få adgang til dine vigtige konti.

Vishing-angreb er vanskelige.

Angribere kan nemt efterligne personer, som du stoler på.

Se Hailbytes-grundlæggeren David McHale fortælle om, hvordan robocalls vil forsvinde med fremtidens teknologi.

De fleste phishing-angreb sker via e-mails, men der er måder at identificere deres legitimitet på.

Når du åbner en e-mail tjek for at se, om det er fra et offentligt e-mail-domæne (dvs. @gmail.com).

Hvis det er fra et offentligt e-mail-domæne, er det højst sandsynligt et phishing-angreb, da organisationer ikke bruger offentlige domæner.

Deres domæner ville snarere være unikke for deres virksomhed (dvs. Googles e-mail-domæne er @google.com).

Der er dog vanskeligere phishing-angreb, der bruger et unikt domæne.

Det er nyttigt at foretage en hurtig søgning af virksomheden og kontrollere dens legitimitet.

Phishing-angreb forsøger altid at blive venner med dig med en pæn hilsen eller empati.

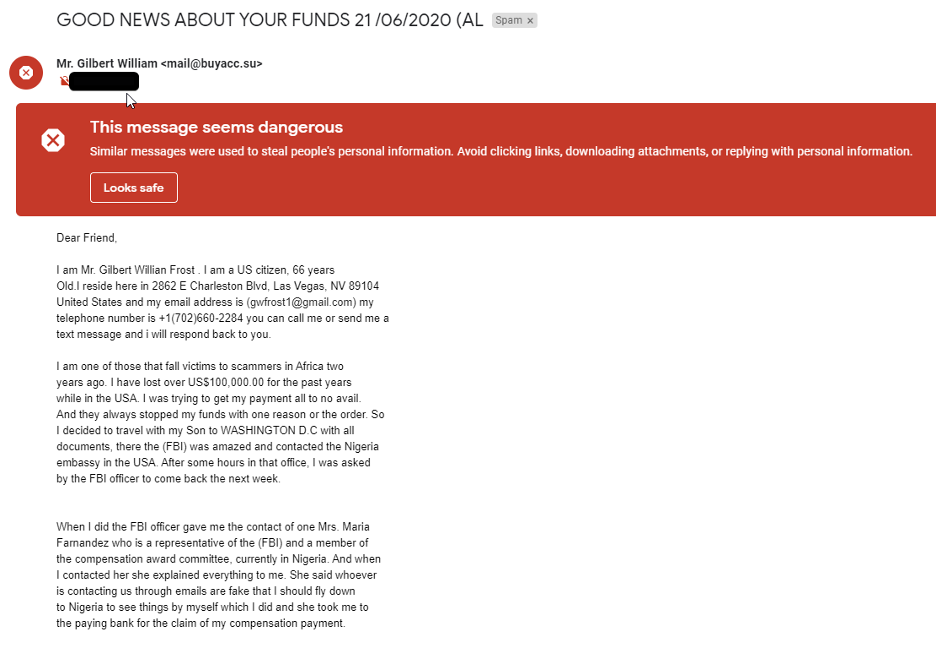

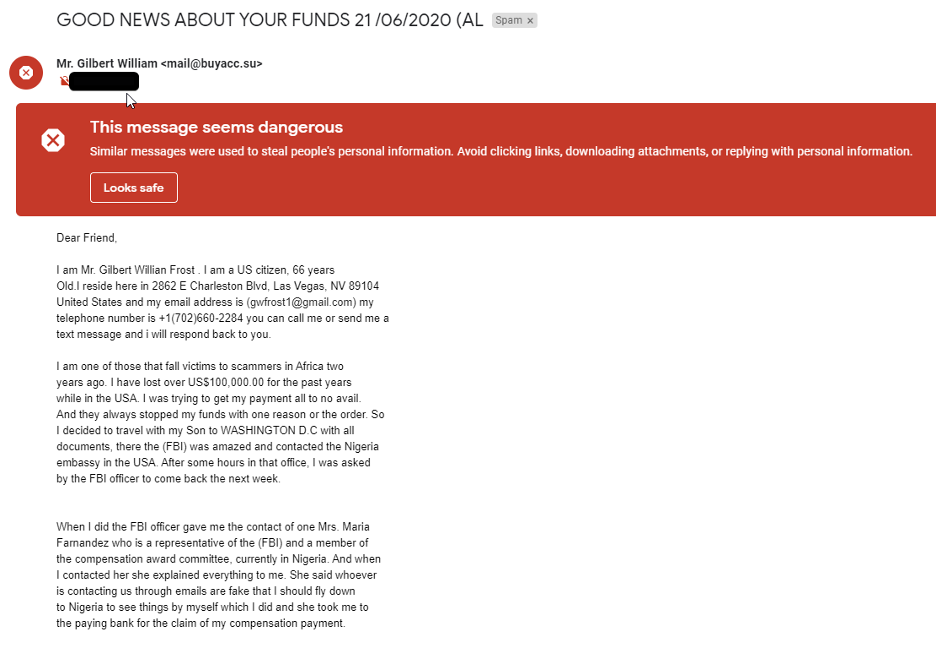

For eksempel fandt jeg i min spam for ikke så længe siden en phishing-e-mail med hilsenen "Kære ven".

Jeg vidste allerede, at dette var en phishing-e-mail, da der i emnelinjen stod "GODE NYHEDER OM DINE MIDLER 21/06/2020".

At se disse typer hilsner bør være øjeblikkelige røde flag, hvis du aldrig har interageret med den kontakt.

Indholdet af en phishing-e-mail er meget vigtigt, og du vil se nogle karakteristiske funktioner, der udgør det meste.

Hvis indholdet lyder absurd, så er det højst sandsynligt et fupnummer.

For eksempel, hvis emnelinjen sagde, "Du vandt lotteriet $1000000", og du ikke husker at deltage, så er det et rødt flag.

Når indholdet skaber en følelse af uopsættelighed som "det afhænger af dig", og det fører til at klikke på et mistænkeligt link, så er det højst sandsynligt et svindelnummer.

Phishing-e-mails har altid et mistænkeligt link eller en mistænkelig fil knyttet til sig.

En god måde at kontrollere, om et link har en virus, er at bruge VirusTotal, et websted, der tjekker filer eller links for malware.

Eksempel på phishing-e-mail:

I eksemplet påpeger Google, at e-mailen kan være potentielt farlig.

Den erkender, at dens indhold matcher med andre lignende phishing-e-mails.

Hvis en e-mail opfylder de fleste af ovenstående kriterier, så anbefales det at rapportere den til reportphishing@apwg.org eller phishing-report@us-cert.gov, så den bliver blokeret.

Hvis du bruger Gmail, er der mulighed for at rapportere e-mailen for phishing.

Selvom phishing-angreb er rettet mod tilfældige brugere, er de ofte rettet mod medarbejdere i en virksomhed.

Angribere er dog ikke altid ude efter en virksomheds penge, men dens data.

Forretningsmæssigt er data langt mere værdifuldt end penge, og det kan påvirke en virksomhed alvorligt.

Angribere kan bruge lækkede data til at påvirke offentligheden ved at påvirke forbrugernes tillid og plette firmanavnet.

Men det er ikke de eneste konsekvenser, der kan følge af det.

Andre konsekvenser omfatter negativ indvirkning på investorernes tillid, forstyrrer forretningen og tilskynder til reguleringsbøder i henhold til den generelle databeskyttelsesforordning (GDPR).

Det anbefales at træne dine medarbejdere i at håndtere dette problem for at reducere vellykkede phishing-angreb.

Måder at træne medarbejdere på er generelt at vise dem eksempler på phishing-e-mails og måder at få øje på dem.

En anden god måde at vise medarbejderne phishing på er gennem simulering.

Phishing-simuleringer er dybest set falske angreb designet til at hjælpe medarbejderne med at genkende phishing på egen hånd uden nogen negative effekter.

Vi vil nu dele de trin, du skal tage for at køre en vellykket phishing-kampagne.

Phishing er stadig den største sikkerhedstrussel ifølge WIPROs tilstand af cybersikkerhedsrapport 2020.

En af de bedste måder at indsamle data og uddanne medarbejdere på er at køre en intern phishing-kampagne.

Det kan være nemt nok at oprette en phishing-e-mail med en phishing-platform, men der er meget mere i det end at trykke på send.

Vi vil diskutere, hvordan man håndterer phishing-tests med intern kommunikation.

Derefter vil vi gennemgå, hvordan du analyserer og bruger de data, du indsamler.

En phishing-kampagne handler ikke om at straffe folk, hvis de falder for en fidus. En phishing-simulering handler om at lære medarbejderne, hvordan de reagerer på phishing-e-mails. Du vil gerne sikre dig, at du er gennemsigtig omkring at lave phishing-træning i din virksomhed. Prioriter at informere virksomhedsledere om din phishing-kampagne og beskriv målene for kampagnen.

Når du har sendt din første baseline phishing-e-mail-test, kan du lave en meddelelse for hele virksomheden til alle medarbejdere.

Et vigtigt aspekt af intern kommunikation er at holde budskabet konsekvent. Hvis du laver dine egne phishing-tests, så er det en god idé at finde på et opdigtet mærke til dit træningsmateriale.

At finde på et navn til dit program vil hjælpe medarbejderne med at genkende dit undervisningsindhold i deres indbakke.

Hvis du bruger en administreret phishing-testtjeneste, vil de sandsynligvis have dette dækket. Pædagogisk indhold bør produceres i forvejen, så du kan få en øjeblikkelig opfølgning efter din kampagne.

Giv dine medarbejdere instruktioner og oplysninger om din interne phishing-e-mail-protokol efter din baseline-test.

Du vil gerne give dine kolleger mulighed for at reagere korrekt på træningen.

At se antallet af personer, der ser og rapporterer e-mailen korrekt, er vigtig information at få fra phishing-testen.

Hvad bør være din topprioritet for din kampagne?

Engagement.

Du kan prøve at basere dine resultater på antallet af succeser og fiaskoer, men disse tal hjælper dig ikke nødvendigvis med dit formål.

Hvis du kører en phishing-testsimulering, og ingen klikker på linket, betyder det så, at din test var vellykket?

Det korte svar er "nej".

At have en succesrate på 100 % oversættes ikke som en succes.

Det kan betyde, at din phishing-test simpelthen var for nem at få øje på.

På den anden side, hvis du får en enorm fejlrate med din phishing-test, kan det betyde noget helt andet.

Det kan betyde, at dine medarbejdere endnu ikke er i stand til at opdage phishing-angreb.

Når du får et højt antal klik for din kampagne, er der en god chance for, at du skal sænke sværhedsgraden af dine phishing-e-mails.

Brug mere tid på at træne folk på deres nuværende niveau.

Du ønsker i sidste ende at reducere antallet af klik på phishing-links.

Du undrer dig måske over, hvad en god eller dårlig klikrate er med en phishing-simulering.

Ifølge sans.org er din første phishing-simulering kan give en gennemsnitlig klikrate på 25-30 %.

Det virker som et rigtig højt tal.

Heldigvis rapporterede de det efter 9-18 måneders phishing-træning var klikraten for en phishing-test under 5%.

Disse tal kan hjælpe som et groft skøn over dine ønskede resultater fra phishing-træning.

For at starte din første phishing-e-mail-simulering skal du sørge for at hvidliste IP-adressen på testværktøjet.

Dette sikrer, at medarbejderne modtager e-mailen.

Når du laver din første simulerede phishing-e-mail, skal du ikke gøre det for nemt eller for svært.

Du skal også huske dit publikum.

Hvis dine kolleger ikke er store brugere af sociale medier, så ville det sandsynligvis ikke være en god ide at bruge en falsk LinkedIn-adgangskode nulstilling phishing-e-mail. Testerens e-mail skal have tilstrækkelig bred appel til, at alle i din virksomhed ville have en grund til at klikke.

Nogle eksempler på phishing-e-mails med bred appel kunne være:

Bare husk psykologien om, hvordan budskabet vil blive taget af dit publikum, før du trykker på send.

Fortsæt med at sende e-mails om phishing-træning til dine medarbejdere. Sørg for, at du langsomt øger sværhedsgraden over tid for at øge folks færdighedsniveauer.

Det anbefales at sende månedlige e-mails. Hvis du "phisher" din organisation for ofte, vil de sandsynligvis fange lidt for hurtigt.

Når du fanger dine medarbejdere, er en smule off-guard den bedste måde at få mere realistiske resultater på.

Hvis du sender den samme type "phishing"-e-mails hver gang, vil du ikke lære dine medarbejdere, hvordan de skal reagere på forskellige svindelnumre.

Du kan prøve flere forskellige vinkler, herunder:

Når du sender nye kampagner, skal du altid sørge for, at du finjusterer budskabets relevans for dit publikum.

Hvis du sender en phishing-e-mail, der ikke er relateret til noget af interesse, får du muligvis ikke meget af et svar fra din kampagne.

Når du har sendt forskellige kampagner til dine medarbejdere, skal du opdatere nogle af de gamle kampagner, der narrede folk første gang, og lave et nyt spin på den kampagne.

Du vil være i stand til at fortælle effektiviteten af din træning, hvis du ser, at folk enten lærer og forbedrer sig.

Derfra vil du være i stand til at fortælle, om de har brug for mere uddannelse i, hvordan man kan se en bestemt type phishing-e-mail.

Der er 3 faktorer, der afgør, om du skal lave dit eget phishing-træningsprogram eller outsource programmet.

Hvis du er sikkerhedsingeniør eller har en i din virksomhed, kan du nemt skabe en phishing-server ved hjælp af en allerede eksisterende phishing-platform til at oprette dine kampagner.

Hvis du ikke har nogen sikkerhedsingeniører, kan det være udelukket at oprette dit eget phishing-program.

Du har muligvis en sikkerhedsingeniør i din organisation, men de har muligvis ikke erfaring med social engineering eller phishing-tests.

Hvis du har nogen, der er erfarne, så ville de være pålidelige nok til at lave deres eget phishing-program.

Denne er en rigtig stor faktor for små til mellemstore virksomheder.

Hvis dit team er lille, er det måske ikke praktisk at tilføje en anden opgave til dit sikkerhedsteam.

Det er meget mere bekvemt at få et andet erfarent team til at gøre arbejdet for dig.

Du har gennemgået hele denne guide for at finde ud af, hvordan du kan træne dine medarbejdere, og du er klar til at begynde at beskytte din organisation gennem phishing-træning.

Hvad nu?

Hvis du er sikkerhedsingeniør og vil begynde at køre dine første phishing-kampagner nu, gå her for at lære mere om et phishing-simuleringsværktøj, som du kan bruge til at komme i gang i dag.

Eller…

Hvis du er interesseret i at lære om administrerede tjenester til at køre phishing-kampagner for dig, lær mere lige her om, hvordan du kan starte din gratis prøveperiode på phishing-træning.

Brug tjeklisten til at identificere usædvanlige e-mails, og hvis de er phishing, så rapporter dem.

Selvom der er phishing-filtre derude, der kan beskytte dig, er det ikke 100 %.

Phishing-e-mails udvikler sig konstant og er aldrig ens.

Til beskytte din virksomhed fra phishing-angreb, du kan deltage i phishing-simuleringer for at mindske chancerne for vellykkede phishing-angreb.

Vi håber, at du har lært nok af denne guide til at finde ud af, hvad du skal gøre for at mindske dine chancer for et phishing-angreb på din virksomhed.

Efterlad venligst en kommentar, hvis du har spørgsmål til os, eller hvis du vil dele noget af din viden eller erfaring med phishing-kampagner.

Glem ikke at dele denne guide og sprede budskabet!

Haglbytes

9511 Queens Guard Ct.

Laurel, MD 20723

Telefon: (732) 771-9995

E-mail: info@hailbytes.com