Spear Phishing Definition | Hvad er Spear Phishing?

Indholdsfortegnelse

Hvordan adskiller Spear Phishing sig fra phishing?

Hvordan fungerer et Spear Phishing-angreb?

Alle skal være på udkig efter spear phishing-angreb. Nogle kategorier af mennesker er mere tilbøjelige til at gøre det blive angrebet end andre. Folk, der har job på højt niveau i brancher som sundhedspleje, finans, uddannelse eller regeringen har en større risiko. Et vellykket spyd-phishing-angreb på enhver af disse industrier kan føre til:

- Et databrud

- Store løsesumsbetalinger

- Nationale sikkerhedstrusler

- Tab af omdømme

- Juridiske konsekvenser

Du kan ikke undgå at få phishing-e-mails. Selvom du bruger et e-mail-filter, vil nogle spearphishing-angreb komme igennem.

Den bedste måde, du kan håndtere dette på, er ved at træne medarbejderne i, hvordan de kan finde falske e-mails.

Hvordan kan du forhindre Spear Phishing-angreb?

- Undgå at lægge for meget information om dig selv op på sociale medier. Dette er et af de første stop for en cyberkriminel for at fiske efter information om dig.

- Sørg for, at den hostingtjeneste, du bruger, har e-mail-sikkerhed og anti-spam-beskyttelse. Dette tjener som den første forsvarslinje mod en cyberkriminel.

- Klik ikke på links eller vedhæftede filer, før du er sikker på kilden til e-mailen.

- Vær på vagt over for uopfordrede e-mails eller e-mails med presserende anmodninger. Prøv at bekræfte en sådan anmodning gennem et andet kommunikationsmiddel. Giv den mistænkte person et telefonopkald, sms eller snak ansigt til ansigt.

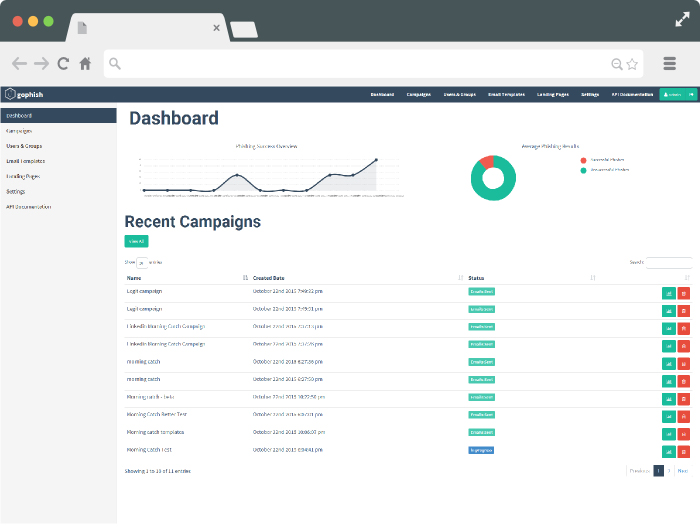

En spyd-phishing-simulering er et glimrende værktøj til at få medarbejderne opdateret på cyberkriminelles spyd-phishing-taktik. Det er en række interaktive øvelser designet til at lære sine brugere, hvordan man identificerer spyd-phishing-e-mails for at undgå eller rapportere dem. Medarbejdere, der er udsat for spyd-phishing-simuleringer, har en meget bedre chance for at få øje på et spear-phishing-angreb og reagere passende.

Hvordan fungerer en spear phishing-simulering?

- Informer medarbejderne om, at de vil modtage en "falsk" phishing-e-mail.

- Send dem en artikel, der beskriver, hvordan man opdager phishing-e-mails på forhånd for at sikre, at de er informeret, før de testes.

- Send den "falske" phishing-e-mail på et tilfældigt tidspunkt i løbet af den måned, hvor du annoncerer phishing-træningen.

- Mål statistikken over, hvor mange medarbejdere, der faldt for phishingforsøget kontra det beløb, der ikke gjorde det, eller hvem der rapporterede phishingforsøget.

- Fortsæt med at træne ved at sende tips om phishing-bevidsthed og teste dine kolleger en gang om måneden.

>>>Du kan lære mere om at finde den rigtige phishing-simulator HER.<<

Hvorfor vil jeg simulere et phishing-angreb?

Hvis din organisation bliver ramt af spearphishing-angreb, vil statistikken over vellykkede angreb være nøgternt for dig.

Den gennemsnitlige succesrate for et spearphishing-angreb er en klikrate på 50 % for phishing-e-mails.

Dette er den type ansvar, som din virksomhed ikke ønsker.

Når du gør dig opmærksom på phishing på din arbejdsplads, beskytter du ikke kun medarbejdere eller virksomheden mod kreditkortsvindel eller identitetstyveri.

En phishing-simulering kan hjælpe dig med at forhindre databrud, der koster din virksomhed millioner i retssager og millioner i kundetillid.

Hvis du vil starte en gratis prøveversion af GoPhish Phishing Framework certificeret af Hailbytes, du kan kontakte os her for mere info eller start din gratis prøveperiode på AWS i dag.